Безопасность VoIP. Схемы и рекомендации по повышению безопасности.

В заметке приведены возможные сценарии взлома и незаконного использования оборудования или учетных записей клиента, даются рекомендации по повышению безопасности использования сети и устройств VoIP и индикаторы на которые следует обращать внимание во избежание незаконного использования учетных записей или оборудования VoIP.

В отличие от традиционной телефонии, для работы которой требуется отдельная специальным образом построенная сеть, VoIP работает на базе IP сети, которая создавалась для передачи данных не требовательных к задержкам в сети, и не предполагалось, что IP сеть будет использоваться для передачи голосовых данных. Но желание использовать имеющуюся IP сеть для передачи всех видов данных, а так же очевидное удешевление телефонной связи через IP сеть, привело к появлению технологии передачи голосовых данных через IP сети названную VoIP или Voice over IP.

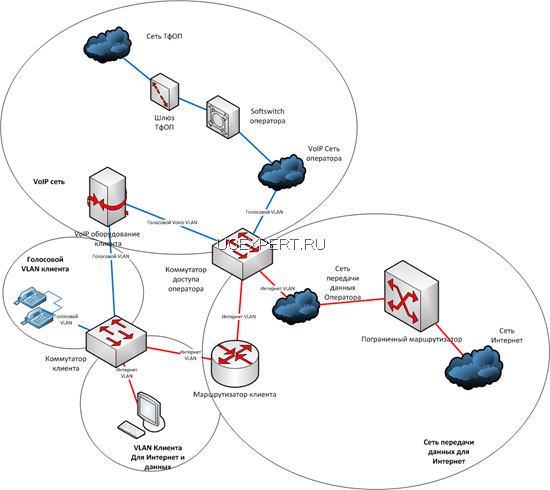

Следует разделять передачу голосового трафика через открытую сеть Интернет и передачу голосового трафика через приватную IP сеть (например, корпоративную сеть LAN или изолированную сеть оператора связи) так как две эти модели существенно различаются с точки зрения уровня безопасности.

Для VoIP худшим вариантом является подключение к сети Интернет. В такой модели подключения VoIP устройство (например IP АТС, шлюзы, ATA и пр. ) для передачи голосовых данных задействует общедоступную сеть IP и может быть атаковано злоумышленником из сети Интернет. Данные по сети IP в незащищенном виде и могут стать привлекательной целью для хакеров.

Если используется подключение через приватную IP сеть(например выделенный VLAN) то такая сеть полностью защищена от атак из сети Интернет, что существенно повышает её безопасность, кроме того, владелец этого канала может обеспечить надлежащие качество для трафика IP телефонии проходящего через этот канал.

Прямые вызовы через взломанную IP АТС клиента

Злоумышленник используя автоматизированное программное обеспечение(например SIP сканер), сканирует сеть в поисках VoIP оборудования клиента, например IP АТС .

После того, как злоумышленник обнаружил VoIP устройство, начинается подбор логина и пароля по словарю, используются различные комбинации: admin-admin, voip-voip, asterisk-asterisk и т.д. После успешного подбора пароля, злоумышленник пробует осуществить вызовы с различными префиксами или без них. Если IP АТС пропускает через себя звонки, то на неё направляется VoIP трафик на дорогие, обычно международные направления, такие как Коста-Рика, Кот-д’Ивуар (Берег слоновой кости), Сомали, Лихтенштейн мобильные, Куба. При этом злоумышленник пытается максимально загрузить все имеющиеся каналы станции, так что за короткое время может быть потрачено огромное число исходящих минут. Суммы счетов обычно исчисляются десятками или сотнями тысяч рублей, даже с учетом оплаты такого трафика по операторским тарифам для взломанного клиента. Бывает, что владельцы станции узнают о взломе только через несколько дней или недели, когда сумма счет уже становится огромной.

Помимо взлома с использованием подбора пароля, злоумышленник может использовать уязвимость в программном обеспечении IP АТС(например известен случай взлома Trixbox из за уязвимости в дистрибутиве), использовать инсайдерскую информацию или получить физический доступ к оборудованию.

Несанкционированные вызовы через DISA(Direct Inward System Access)

DISA – это функция прямого доступа к конкретному абоненту внутренней телефонной сети. Переведя свой телефон в тональный режим , звонящий по городской линии(VoIP-транку), находясь в голосовом меню IVR, может набрать внутренний номер сервиса DISA, затем ввести PIN код для авторизации на станции и как внутренний абонент и совершать исходящие вызовы за счет компании.

Злоумышленник может вычислить, что на станции работает DISA и подобрать PIN для авторизации, а затем направить телефонный трафик на дорогие направления, как и в предыдущем случае. Такой метод взлома используется довольно часто.

Хищение информации об учетных записях с целью последующего использования в личных целях.

Этот вид мошенничества довольно часто используется для учетных записей SIP(или SIP эккаунтов), которые использовать из любой точки Интернет. Все что необходимо злоумышленнику- получить информацию об имени пользователя (userID), имени для аутентификации (authID) и пароле для учетной записи, затем зарегистрировать её на любом SIP устройстве и использовать в своих целях, например звонить на дорогие направления или совершать вызовы от имени владельца номера.

Инъекция аудиоданных

Вид атаки, когда злоумышленник добавляет в вызов свои аудиоданные что бы скомпрометировать стороны. Это возможно, например, после получения доступа и перенастройке IP АТС.

Кража или незаконное прослушивание аудиозаписей разговоров пользователей

Если на IP АТС хранятся записи разговоров, они могут быть похищены, а информация, которая в них содержится, может быть незаконно использована.

Незаконный сбор информации о вызовах

Если злоумышленник получил доступ к IP АТС, он может собирать информацию о вызовах и использовать её в своих целях.

Атака типа «отказ в обслуживании» (DoS) оборудования клиента.

Распространённый и очень опасный вид атак, и который может вывести из строя VoIP оборудование компании на длительное время и тем самым полностью парализовать телефонию. Если IP АТС подключена к оператору связи через Интернет(например через VoIP-транк) и никак не защищена, то она уязвима к атакам такого типа. DoS атаки могут осуществляться на различных уровнях сетевой модели OSI: например на втором уровне(в LAN сегменте) на 3 уровне (протокол IP ), на четвертом уровне (TCP или UDP) или седьмом уровне (SIP или H.323). В сети Интернет это обычно 3, 4 или 7 уровни модели. Например, с различных IP адресов на адрес IP VoIP оборудования(например) начинает приходить огромное число бессмысленных сообщений, которые тем не менее должны обрабатываться VoIP оборудованием и формироваться ответные сообщения об ошибках. Если сообщений становится слишком много, оборудование не справляется, производительность всей системы резко снижается, оборудование перестает отвечать на любые сообщения или отвечает очень медленно.

Голосовой спам SPIT (spam over IP telephony)

Например, IP АТС настроена таким образом, что вызовы с любого IP адреса с любым Caller ID отправляются на IVR в дневное время и на Voicemail в ночное время. Этим могут воспользоваться злоумышленники, что бы рассылать голосовой спам. Днем спам-вызовы могут приходить на случайного сотрудника или на секретаря, а ночью на голосовую почту.

Перехват информации и перехват сеанса

Вид атаки, когда трафик между VoIP оборудованием клиента и VoIP оборудованием оператора перехватывается злоумышленником, это позволяет ему собирать информацию о вызовах или модифицировать их.

Источники угроз могут быть внешними и внутренними:

Внешние источники это злоумышленники пытающиеся получить доступ оборудованию физически или чаще из внешней сети, например из Интернета.

Внутренние угрозы связанны с информацией, которую могут получить сотрудники, а затем использовать её для незаконного доступа к учетным записям пользователей, информации о вызовах, оборудованию компании и прочее.

Если возможно, использовать для подключения VoIP-транка к оборудованию оператора VoIP выделенный голосовой VLAN предоставляемый оператором, вместо подключения через сеть Интернет.

Правильно построенная сеть для VoIP существенно повышает безопасность. Проектировать и внедрять решения VoIP телефонии должны профессионалы, которые знают, как построить надежную и безопасную сеть.

Используйте VLAN для разделения голосового трафика и трафика передачи данных.

Иллюстрация приведена на рисунке ниже:

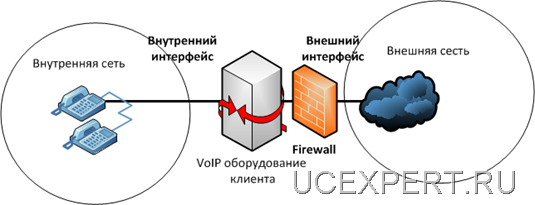

Использование двух сетевых интерфейсов.

Хорошей практикой является использование нескольких сетевых интерфейсов в сервере АТС, где SIP протокол доступен только на внутреннем сетевом адресе, а объединение офисов осуществляется по IAX2 протоколу, с явным открытием на firewall IP адресов офисов и фильтрацией для всех остальных. В такой конфигурации у злоумышленника отсутствует физическая возможность атаковать оборудование VoIP с использованием уязвимостей VoIP протоколов.

Использовать Firewall c возможностью распознавания DoS атак.

Также, если существуют риски атаки типа Denial Of Service (DoS), следует установить специальное оборудование, распознающее такой тип атак и автоматические блокирующее атакующего с уведомлением системного администратора.

Следует обеспечивать безопасность оборудования VoIP на физическом уровне.

Доступ к оборудованию должны иметь только ответственные за него лица.

Необходимо выключать любые неиспользуемые сервисы на оборудовании VoIP.

Например, на IP АТС: snmp, ftp, http или web-сервер. Особенно уязвимы программные IP АТС работающие под управлением различных Linux или Windows дистрибутивов, операционная система может запускать различные сервисы о наличии которых администратор даже не догадывается, но они легко могут быть использованы для взлома злоумышленниками.

Например, список сетевых сервисов и открытых портов в Linux легко можно узнать воспользовавшись командой netstat -atnup | grep LISTEN:

Ограничение доступа к открытым портам.

Оставив только необходимые службы рекомендуется так же ограничить доступ к ним используя сетевой экран(в Linux ip tables, в Cisco IOS ip acl). Например, разрешить доступ к ftp или tftp серверу только для IP адресов, которым этот доступ может понадобиться и запретить для всех остальных. Доступ к web-интерфейсу IP АТС только с IP адреса компьютера администратора.

Ограничение доступа к удаленному управлению.

1) Командная строка

Не рекомендуется использовать протоколы для удаленного доступа без шифрования(например telnet) рекомендуется использовать SSH (Secure SHell)

Повышение безопасности доступа по SSH

Изменение порта по умолчанию. Порт 22 используется службой SSH по умолчанию, если есть возможность следует изменить номер порта на нестандартный, например 23465. Многие атаки на устройства в сети начинаются со сканирования стандартных портов с целью определить прослушивают ли их сетевые сервисы, если такие порты существуют- пробовать их взломать.

Явное перечисление пользователей, имеющих доступ к системе, в директиве AllowUsers. В том случае, если все же необходимо предоставить доступ к системе ряду доверенных лиц, перечислите их.

Используйте только SSH протокол версии 2

Запретите прямой доступ к учетной записи пользователя root. Это существенно затруднит и скорее сделает невозможной атаку на перебор пароля, так как пользователю рут будет запрещён доступ в систему, даже если будет введен его корректный пароль.

Используйте временное ограничение по вводу пароля или сертификаты. Установка минимально возможного времени для ввода пароля, например, 1 секунды, может хорошо сбить с толку злоумышленника.

Пример настроек /etc/ssh/sshd_config для Linux:,

/etc/ssh/sshd_config

AllowUsers vasya petya borya

Port 23465

Protocol 2

LoginGraceTime 1s

PermitRootLogin no

2) Web-интерфейс.

Администраторы могут забыть изменить пароль по умолчанию и ограничить доступ к web-интерфейса списком конкретных IP адресов. Так же рекомендуется использовать SSL шифрование для протокола http.

Использование нестандартных портов для сигнальных протоколов.

Назначить в качестве слушающего порта для SIP 5089 вместо стандартного 5060, обычно первым этапом при сканировании диапазона IP адресов в Интернете с целью выявить устройства VoIP для последующего взлома является поиск открытых сигнальных портов SIP, H.323 и т.д.

Принимать входящие вызовы только с IP адресов Вашего провайдера. Особенно актуально если между вашей IP АТС и оператором сконфигурирован статический VoIP-транк. Это позволит избежать вероятности:

1) Совершать вызовы через Вашу IP АТС, если злоумышленник знает Ваш АОН (CALLER ID) и знает каким образом набрать номер вызываемого абонента что бы вызов был отправлен по исходящему каналу. На практике такая уязвимость не раз использовалась на Cisco Unified Call Manager Experess или Cisco Unified Border Element.

Для Cisco IOS это легко настроить, используя встроенные ACL.

В новых версиях IOS Cisco в конфигурации по умолчанию во всех ACL есть строка

deny any, это означает, что по умолчанию сетевые подключения закрыты для всех IP адресов и следует открывать доступ только для конкретных сетей и хостов.

Для Asterisk это можно сделать с помощью ACL в Linux, например, используя IP tables.

Например:

Разрешить входящие пакеты на порт 5060 только для указанных хостов и сетей, всем остальным запретить:

922 iptables -A INPUT -s 71.25.103.0/24 -p udp —dport 5060 -j ACCEPT

923 iptables -A INPUT -s 71.25.79.150 -p udp —dport 5060 -j ACCEPT

924 iptables -A INPUT -s 71.25.66.206 -p udp —dport 5060 -j ACCEPT

925 iptables -A INPUT -s 71.25.73.38 -p udp —dport 5060 -j ACCEPT

926 iptables -A INPUT -s 71.25.66.106 -p udp —dport 5060 -j ACCEPT

927 iptables -A INPUT -s 71.157.120.91 -p udp —dport 5060 -j ACCEPT

928 iptables -A INPUT -p udp —dport 5060 -j DROP

На самом Asterisk используйте строки “permit=” и “deny=” в файле sip.conf

2) Отправлять спам-вызовы (массовая рассылка коммерческой, политической и иной рекламы (информации) или иного вида сообщений лицам, не выражавшим желания их получать) на Вашу IP АТС из интернета.

Например, Ваша IP АТС настроена таким образом, что вызовы с любого IP адреса с любым Caller ID отправляются на IVR в дневное время и на Voicemail в ночное время. Днем спам-вызовы могут приходить на случайного сотрудника или на секретаря, а ночью на голосовую почту.

Ограничение регистрации пользователей.

Если Ваши клиенты могут регистрироваться на корпоративной IP АТС прямо из сети Интернет (что рекомендуется только с использованием защищенного канала VPN ), не принимать сообщения о регистрации REGISTER с любого IP адреса без необходимости. Следует ограничить список IP адресов, с которых могут регистрироваться клиенты. Настоятельно рекомендуется использовать для доступа к корпоративной сети VoIP защищенную сеть VPN.

Например, дляAsterisk: строки “permit=” and “deny=” для пользователей в файле sip.conf

Если все же Вы вынуждены открыть регистрацию для заранее неизвестного списка IP адресов, используйте Set “alwaysauthreject=yes” в файле sip.conf. Это позволит избежать «утечки» информации о пользователях. Опция yes позволяет отклонять запросы об аутентификации для существующих пользователях с такой же причиной как и для несуществующих . Таким образом, атакующий не сможет определить существующих на IP АТС пользователей и вероятность получить доступ к пользователю перебором паролей существенно снижается.

Используйте сложные пароли из случайных чисел.

Использование простых паролей, например ; «0000», «12345» или его отсутствие, является наиболее частой причиной взлома учетных записей пользователей. Простые пароли легко угадать. Используйте программы для генерирования паролей, например Pwgen. Рекомендуется использовать пароли, содержащие не менее 12 символов включающие цифры, буквы в нижнем и верхнем регистре.

Рекомендуется ограничивать число одновременных вызовов для учетных записей.

Если злоумышленник сумеет получить доступ к учетной записи, количество одновременных вызовов на учетную запись будет ограничено. Тогда он меньше «назвонит» до момента когда будет обнаружен.

Используйте имена пользователей (Username) отличные от имени для аутентификации (AuthorizationID ).

Это затруднит злоумышленнику доступ к учетной записи. Ведь он не знает не только пароль, но и AuthorizationID пользователя.

Разрешать зоновые, междугородние и международные вызовы только тем пользователям, которым необходимо звонить по этим направлениям.

В случае взлома или хищения информации об учетных записях пользователей вероятность совершения дорогих вызовов снижается. Имеет смысл заблокировать направления, по которым ваши сотрудники наверняка звонить не будут.

Использование уведомлений о лимитах.

Если Ваша IP АТС или оператор позволяет включить сервис, уведомляющий о превышении установленного лимита для пользователя или канала междугородних или международных вызовов за определенное время, это может стать сигналом к проверки источника этих вызовов.

Логирование всех событий в системе.

Используйте журналы всех событий в системе, желательно, что бы логи(журналы) о событиях в системе записывались удаленно. Это связано с тем, что злоумышленник, получив доступ к устройству, в частности к IP АТС, пытается скрыть свое присутствие и свои действия путем удаления всех событий из файлов журналов. Если логи будут отправлять на удаленный сервер, это затруднит или сделает невозможным скрыть свое присутствие.

Ведение журналов CDR(Call Detail Record).

В журналах детализированной информации о вызовах может содержаться информация, которая укажет, что оборудование незаконно используется.

Периодический просмотр и анализ журналов и статистики о вызовах.

Очень полезно периодически просматривать журналы и статистику вызовов, если Ваше VoIP оборудование используется кем-то еще, это легко обнаружить, анализируя статистику.

Регулярное обновление прошивок или пакетов операционной системы. Рекомендуется следить за найденными уязвимостями и ошибками для оборудования, которое Вы используете и своевременно обновлять программное обеспечение.

Хранить информацию о настройках учетных записей SIP и VoIP-транках в надежном месте. Помните, что чем больше людей имеют доступ к этой информации, тем выше вероятность, что информация об учетной записи будет похищена и незаконно использована.

Использовать антивирусы на компьютерах, где установлены программные телефоны.

Вирусы, черви или трояны могут находить учетные данные учетных записей SIP на компьютерах пользователей, затем передавать её злоумышленнику или незаметно звонить на дорогие направления прямо с зараженного компьютера, при этом пользователь может даже не подозревать об этом.

Использовать регистрацию только по доменному имени.

Очень полезно запретить регистрацию по ip адресу, используя вместо этого регистрацию по имени домена(например 1124@ucexpert.ru, вместо 1124@84.52.79.150). Если злоумышленник не будет знать домен в котором следует регистрироваться все попытки подобрать учетные данные будут тщетными.

Заключение

При работе клиентского VoIP-оборудования через публичные сети, такие как Интернет, абоненту следует самостоятельно позаботиться о защите своего оборудования от взлома, например, IP АТС или VoIP-шлюза.

Системы фрод-мониторнига операторов связи, которые есть не у всех, выявляет случаи взлома и могут блокировать абонентов, которые, вероятно, подверглись взлому, но не гарантирует 100% защиты и являются лишь вспомогательными средствами. Поэтому рекомендую абонентам самостоятельно обеспечивать безопасность оборудования, для минимизации рисков связанных с получением злоумышленниками несанкционированного доступа к оборудованию или кражи учётных записей.

Ниже приведён минимальный список действий по предотвращению взлома:

- Закрытие международной связи на телефонных номерах, если абонент не использует этот вид связи

- Ограничение международной связи списком разрешённых для вызова телефонных кодов стран и направлений, которыми пользуются ваши абоненты АТС

- Ограничение количество одновременных исходящих вызов, которые совершают ваши абоненты

- Использование для авторизации терминалов (IP-телефонов, VoIP-шлюзов, программных телефонов и т.д. ) сложных паролей

- Строгое ограничение правилами сетевого фильтра(Firewall) список IP-адресов и сетей с которых могут подключаться терминалы

- Разрешение сигнального трафика SIP или H.323 только между IP-адресом оборудования абонента и IP-адресом оборудования оператора(например SIP-прокси)

- Использование нестандартного номера входящего сигнального порта АТС клиента, например, вместо 5060 для SIP, случайное число в диапазоне от 30000 до 60000.

Для большей защиты, избегайте непосредственного подключения оборудования к сети Интернет, например назначение публичного IP-адреса на сетевой интерфейс оборудования, так как это существенно повышает риск взлома. Многие телекоммуникационные компании предлагают решения IP VPN для организации изолированного канала для оборудования внутри сети оператора – L2 VPN с поддержкой QoS и L3 VPN – для создания защищенного соединения через Интернет.

Похожие материалы:

Tags: Asterisk, IP PBX, IP АТС, IP-телефония, Securiry, SIP, VoIP, Безопасность. Мошенничество